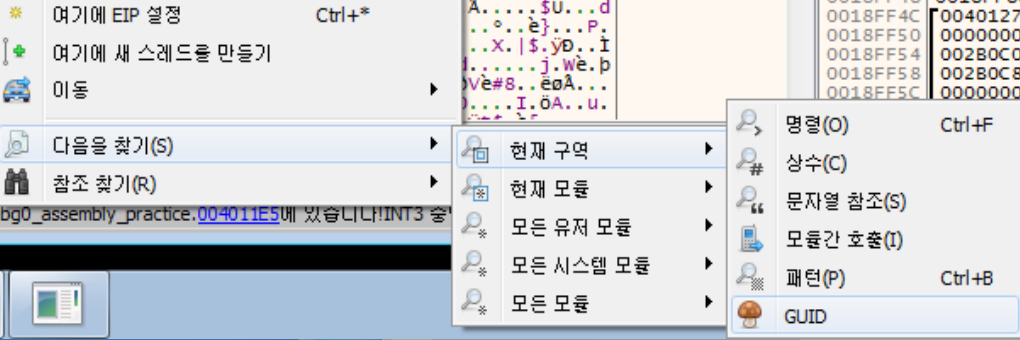

Hello world 의 메세지 변경하기 dbg 다운로드 https://sourceforge.net/projects/x64dbg/files/snapshots/ x64dbg - Browse /snapshots at SourceForge.netA platform built for a new way of working The Work OS that lets you shape workflows, your waysourceforge.net 1. 실행의 흐름으로 찾는 방법 2. 메모리를 찾는 방법 -hello world 더블 클릭 / 문자열 찾는 방법 ctrl + G 문자열 변경하기 파일 패치 > 다른 이름으로 저장 하기문자열 변경 완료